Android代理检测原理

检测机制概述

Android系统提供了多种API来检测网络配置状态,开发者可以利用这些API来识别用户是否使用了代理或VPN:

- ConnectivityManager:检测网络连接状态和代理设置

- NetworkInterface:检测网络接口信息

- 系统属性:检测DNS服务器等系统配置

- 网络能力:检测网络传输类型

为什么需要检测?

应用开发者检测代理和VPN的主要原因:

- 防止数据泄露:避免敏感信息被截获

- 反爬虫机制:防止自动化工具滥用API

- 地理限制:确保用户来自特定地区

- 安全审计:符合企业安全策略要求

通俗理解:就像商家不想让你用”代购”一样,他们希望直接和你交易,而不是通过中间人。

常见的检测方法

1. ConnectivityManager检测

代理检测

1 | public boolean isProxySet(Context context) { |

检测原理:这个检测方法会检查系统是否设置了代理服务器,如果设置了就返回true。

VPN检测

1 | public boolean isVpnConnected(Context context) { |

检测原理:这个方法会遍历所有网络连接,检查是否有VPN类型的连接。

2. NetworkInterface检测

1 | public boolean isVpnConnected() { |

检测原理:这个方法会检查网络接口,寻找虚拟接口(如tun、ppp等),这些通常是VPN创建的。

绕过技术详解

1. 基础VPN模式软件

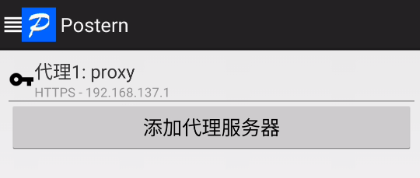

Postern - 简单易用的代理工具

特点:传播广泛,上手简单,适合新手

下载地址:https://apkpure.com/postern/com.tunnelworkshop.postern

图2-3:Postern工具的主界面和配置界面

使用步骤:

- 下载安装:从官网下载APK文件并安装

- 添加代理:点击”+”号添加新的代理配置

- 配置参数:选择代理类型、填写服务器信息

- 启用代理:点击开关启用代理服务

- 配置规则:选择哪些应用使用代理

优势:界面友好,配置简单,支持多种代理协议

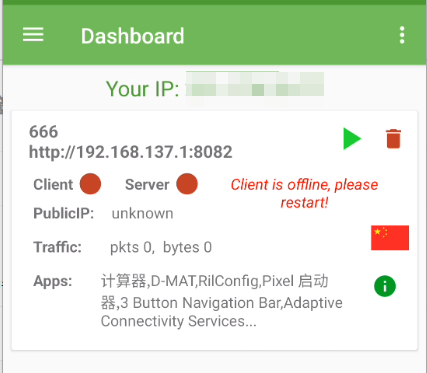

VProxid - Android平台的Proxifier替代工具

特点:Android平台的Proxifier替代工具,功能强大

下载地址:https://github.com/EasyLazyBean/VProxid

图4:VProxid工具界面

使用步骤:

- 安装应用:下载并安装VProxid

- 配置代理服务器:设置代理类型、服务器地址和端口

- 选择应用:勾选需要代理的应用

- 启用代理:启动代理服务

优势:可以为每个应用设置不同代理,配合Burp Suite使用效果更佳

2. 使用Frida进行代码Hook(这里粗略介绍一下,深入的用法后面再组织文章整)

什么是Frida?

Frida是一个动态插桩工具,可以在运行时修改应用程序的行为。简单来说,就是可以在应用运行的时候”偷梁换柱”,把检测函数的结果改成我们想要的值。

环境准备

- 安装Python:确保系统已安装Python 3.6+

- 安装Frida:

pip install frida-tools - 下载Frida-server:从官网下载对应Android版本的frida-server

- 推送frida-server:

adb push frida-server /data/local/tmp/ - 启动frida-server:

adb shell "chmod 755 /data/local/tmp/frida-server && /data/local/tmp/frida-server &"

绕过ConnectivityManager检测

1 | function bypassConnectivityManager() { |

绕过NetworkInterface检测

1 | function bypassNetworkInterface() { |

3. 高级绕过技术

系统设置修改

方法1:通过设置菜单

- 进入”设置” → “Wi-Fi”

- 长按当前Wi-Fi网络

- 选择”修改网络”

- 勾选”显示高级选项”

- 设置代理为”手动”

- 填写代理服务器信息

方法2:通过ADB命令

1 | # 设置HTTP代理 |

检测绕过策略总结

分层绕过策略

基于OSI七层模型,我们可以采用以下策略:

- 应用层检测:使用Frida Hook相关API

- 传输层检测:使用VPN模式软件

- 网络层检测:使用iptables进行流量转发

- 数据链路层检测:修改网络接口信息

工具选择建议

- 简单场景:Postern或VProxid

- 复杂检测:Frida + 自定义脚本

- 系统级绕过:ProxyDroid + iptables

- 组合使用:多种工具结合使用

结语

Android代理检测与绕过技术是一个不断演进的攻防对抗过程。理解检测原理,学习绕过技术,是每个“安全测试人员”的必备技能。

本文关键点:

- 分层理解:基于OSI模型分析理解检测机制

- 工具选择:根据检测复杂度选择合适的工具(工具太多,我写的是我常用的几个)

- 持续掌握:检测技术在不断更新,需要持续掌握

下一篇我们将深入探讨高级绕过技术:iptables与透明代理,看看如何在系统底层”偷天换日”